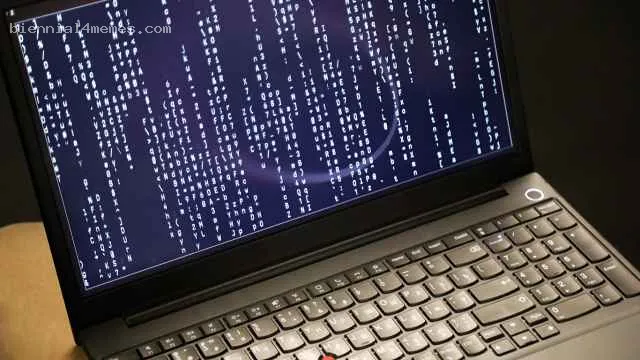

Пользователи роутеров Keenetic, в основном из России, столкнулись с серьезной утечкой информации, которая привела к раскрытию личных учетных записей, сетевых настроек, логов действий и другой конфиденциальной информации. Эти данные могут дать злоумышленникам возможность получить удаленный доступ к затронутым сетям. Информацию о данной утечке предоставил анонимный источник команде Cybernews, а 17 марта производитель подтвердил инцидент, уточнив, что первый сигнал о несанкционированном доступе к базе мобильного приложения поступил 15 марта 2023 года от независимого исследователя в области кибербезопасности.

Источник сообщил Cybernews о полученных данных по электронной почте, и издание проверило их подлинность. Утечка затронула миллионы записей: 1 034 920 записей с email-адресами, именами, языковыми настройками, идентификаторами Keycloak, номерами сетевых заказов и Telegram Code ID; 929 501 запись с техническими данными об устройствах: открытые SSID и пароли Wi-Fi, модели роутеров, серийные номера, интерфейсы, MAC-адреса, доменные имена для удаленного доступа, ключи шифрования; 558 371 конфигурация устройств, содержащая учетные записи пользователей, пароли (хешированные с использованием уязвимого алгоритма MD5), назначенные IP-адреса, параметры маршрутизации; более 53,8 миллиона записей логов активности, включая имена хостов, MAC- и IP-адреса, параметры доступа и даже специальные метки, такие как «owner_is_pirate».

Утечка затронула пользователей мобильного приложения, зарегистрированных до 16 марта 2023 года, подтвердил разработчик Keenetic, отметив, что компрометация касалась ограниченного набора данных. В частности, по оценке компании, в открытый доступ могли попасть: идентификаторы Keycloak, email-адреса и имена учетных записей, языковые настройки; конфигурации учетных записей, включая пароли, хешированные по алгоритмам MD5 и NT; настройки сетевых интерфейсов: SSID Wi-Fi и предустановленные ключи; пользовательские доменные имена в системе KeenDNS; параметры Wi-Fi: номера каналов, roaming ID, ключи шифрования; политики IP и правила управления трафиком; адреса удаленных узлов, логины и пароли VPN-клиентов; назначенные IP-адреса, имена и MAC-адреса зарегистрированных устройств; конфигурации IPsec Site-to-Site и IPsec Virtual-IP Server; настройки DHCP-пула, параметры времени; списки доступа по IP- и MAC-адресам.

При этом компания заявила, что не хранит и не анализирует данные о платежных картах, банковских операциях и финансовых паролях, поэтому такая информация в утечку не попала.

После подтверждения утечки проблема была устранена во второй половине дня 15 марта 2023 года. Производитель заверяет, что исследователь, обнаруживший уязвимость, не распространял данные и уничтожил их. С того момента и до конца февраля 2025 года не было зафиксировано новых случаев компрометации базы данных или атак, связанных с утечкой информации.

Анализ данных о локализации пользователей показывает, что основной удар пришелся на российские аккаунты. Среди скомпрометированных аккаунтов значатся: 943 927 русскоязычных пользователей; 39 472 англоязычных пользователей; 48 384 турецкоязычных пользователей.

Читать еще

Категории

Подпишитесь на нашу рассылку!

Случайное

Эстония обвинила Россию в нарушении

В России не смогли заменить почти 1000

«Ты навсегда в моем сердце»: актриса

Руководители ведущих банков России